अकाउंट लॉकआउट थ्रेशोल्ड विंडोज़ 11 में एक सुविधा है जो, इस लेख को लिखने के समय, केवल विंडोज़ XNUMX में उपलब्ध है। अंदरूनी पूर्वावलोकन संस्करण. उम्मीद है कि "अकाउंट लॉकआउट थ्रेशोल्ड" नीति को रिलीज़ संस्करण में जोड़ा जाएगा।

यदि आप इस "खाता लॉकआउट थ्रेशोल्ड" नीति को सक्षम करते हैं, तो कोई भी दूरस्थ या स्थानीय गलत लॉगिन स्वचालित रूप से एक निर्धारित अवधि के लिए उपयोगकर्ता खाते को लॉक कर देगा। यह नई सुरक्षा सुविधाओं में से एक है जिसे माइक्रोसॉफ्ट ने कंप्यूटर सिस्टम पर हमलों को रोकने के लिए विंडोज 11 में जोड़ा है।

अकाउंट लॉकआउट थ्रेशोल्ड एक ऐसी सुविधा है जिसे आप स्थानीय माध्यम से सक्षम कर सकते हैं समूह नीति. यह सुविधा विंडोज़ 11 होम में डिफ़ॉल्ट रूप से उपलब्ध नहीं है, लेकिन आप इसे जोड़ सकते हैं.

इस "खाता लॉकआउट थ्रेशोल्ड" सुरक्षा सेटिंग को सक्षम करने से उपयोगकर्ता खाता लॉक होने से पहले विफल लॉगिन प्रयासों की संख्या निर्धारित होती है। किसी लॉक किए गए खाते का उपयोग तब तक नहीं किया जा सकता जब तक कि उसे किसी व्यवस्थापक द्वारा रीसेट न किया गया हो या खाता लॉकआउट अवधि समाप्त न हो गई हो। आप विफल लॉगिन प्रयासों की संख्या के लिए 0 और 999 के बीच मान सेट कर सकते हैं। यदि आप मान को 0 पर सेट करते हैं, तो खाता कभी भी लॉक नहीं किया जाएगा।

Ctrl+Alt+Del या a से लॉक किए गए वर्कस्टेशन या सदस्य सर्वर पर विफल लॉगिन प्रयास स्क्रीन सेवर पासवर्ड के साथ भी इस सेटिंग में गिना जाता है।

Windows 11 में खाता लॉकआउट सीमा बदलें

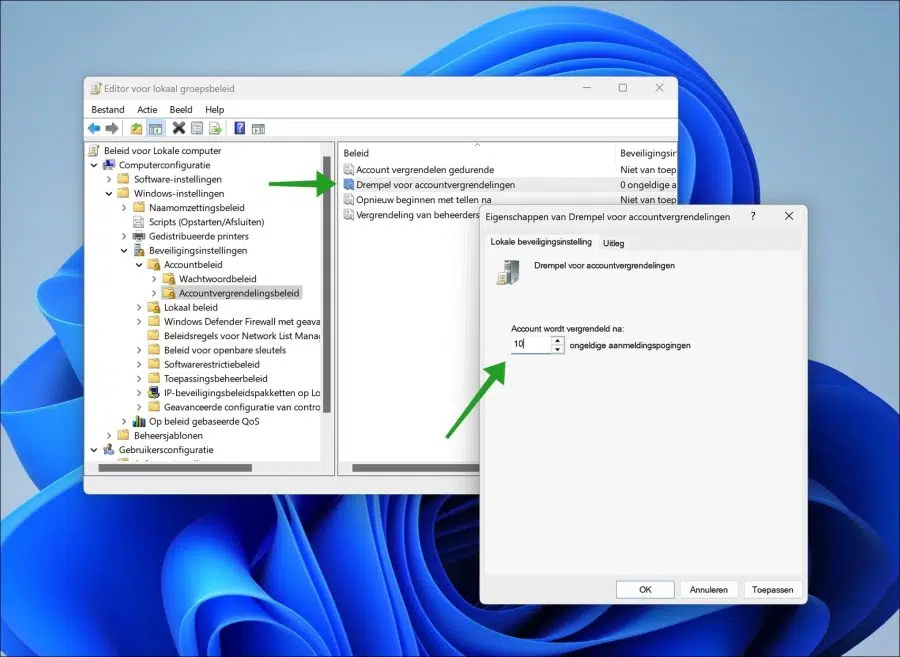

इस सुविधा को सक्रिय करने के लिए, स्थानीय समूह नीति खोलें। स्टार्ट बटन पर राइट-क्लिक करें। मेनू में Run पर क्लिक करें। रन विंडो में टाइप करें: gpedit.msc

बाईं ओर, "कंप्यूटर कॉन्फ़िगरेशन", "विंडोज सेटिंग्स", फिर "सुरक्षा सेटिंग्स", "खाता नीतियां" पर क्लिक करें और "खाता लॉकआउट नीति" खोलें।

पॉलिसी मान बदलने के लिए "खाता लॉकआउट थ्रेशोल्ड" पर डबल-क्लिक करें। अब आप असफल लॉगिन प्रयासों की संख्या दर्ज कर सकते हैं जिसके बाद खाता लॉक कर दिया जाएगा।

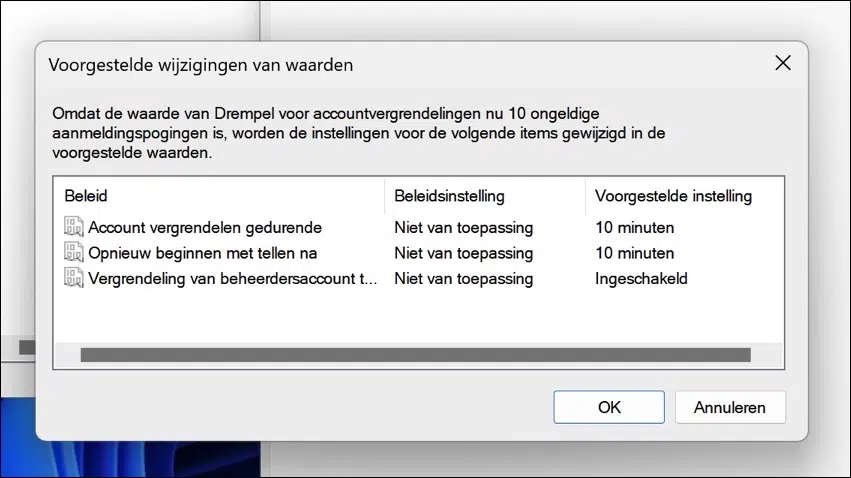

यदि आप "1" या अधिक का मान निर्दिष्ट करके इस नीति को सक्षम करते हैं, तो अन्य नीति सेटिंग्स भी सक्रिय हो जाएंगी। ये नीति सेटिंग्स इस नीति का समर्थन करती हैं।

यह निम्नलिखित नीति सेटिंग्स से संबंधित है जिन्हें डिफ़ॉल्ट नीति मान दिए गए हैं।

- के लिए खाता लॉक करें.

- इसके बाद दोबारा गिनती शुरू करें.

- व्यवस्थापक खाता लॉकआउट की अनुमति दें.

आप इस नीति के लिए सुझाई गई सेटिंग्स नीचे दी गई छवियों में देख सकते हैं। आप इन्हें समायोजित भी कर सकते हैं.

आप इस नीति को होम पीसी या वर्क पीसी पर सक्षम कर सकते हैं। इस नीति का लाभ यह है कि यदि नेटवर्क में किसी कंप्यूटर पर हमलावरों ने कब्जा कर लिया है, तो हमलावर अक्सर नेटवर्क में आगे बढ़ने की कोशिश करते हैं। हमलावर वास्तविक पासवर्ड क्रैक होने तक लगातार अलग-अलग पासवर्ड दर्ज करके अलग-अलग उपयोगकर्ता खातों पर हमला करके ऐसा करते हैं। इसके बाद इसे लॉग इन किया जाता है और हमला फिर से शुरू हो जाता है। इस तकनीक को "क्रूर बल" कहा जाता है, और इसका उपयोग नेटवर्क में यथासंभव अधिक से अधिक कंप्यूटरों पर कब्ज़ा करने के लिए किया जाता है।

इस "खाता लॉकआउट सीमा" नीति को लागू करके आप हमले को और अधिक कठिन बना सकते हैं। हर बार आपके द्वारा निर्धारित X संख्या में गलत पासवर्ड दर्ज करने पर, खाता 10 मिनट के लिए लॉक कर दिया जाएगा। इससे किसी हमलावर के लिए नेटवर्क में फैलना थोड़ा अधिक कठिन हो जाता है।

मुझे आशा है कि मैंने आपको इससे अवगत करा दिया होगा। पढ़ने के लिए आपका शुक्रिया!